信息安全第三方人员保密协议

”信息安全第三方人员保密协议“ 的搜索结果

收集整理的攻防演练方案过程中,相关的附件整理模板,附件一:攻防演练授权委托书;附件二:攻防演练保密协议;附件三:防守方评分标准;附件四:攻击方评分标准;附件五:攻击过程简报;附件六:防守工作简报;...

记录了未来教育二十一张考卷的全部考点,帮助你快速通过计算机三级信息安全技术。

是建立在密码体制基础上的一种通信协议,计算机网络或分布式系统中的参与者通过安全协议的消息步,借助于密码算法来达到密钥分配、身份认证、信息保密以及安全地完成电子交易等目的。 安全协议的目的 安全协议是一种...

常见(合法?)的网络协议。

本标准规定了本企业内部人员、第三方运维人员等安全管理的相关内容,包括工作岗 位风险分级、人员审核、人员录用、保密协议、人力调动、人员离职、人员考核、安全 意识教育和培训、第三方人员安全等。 本标准适用于...

计算机三级信息安全技术常考知识点总结,不看书,背完过的话还是比较容易的

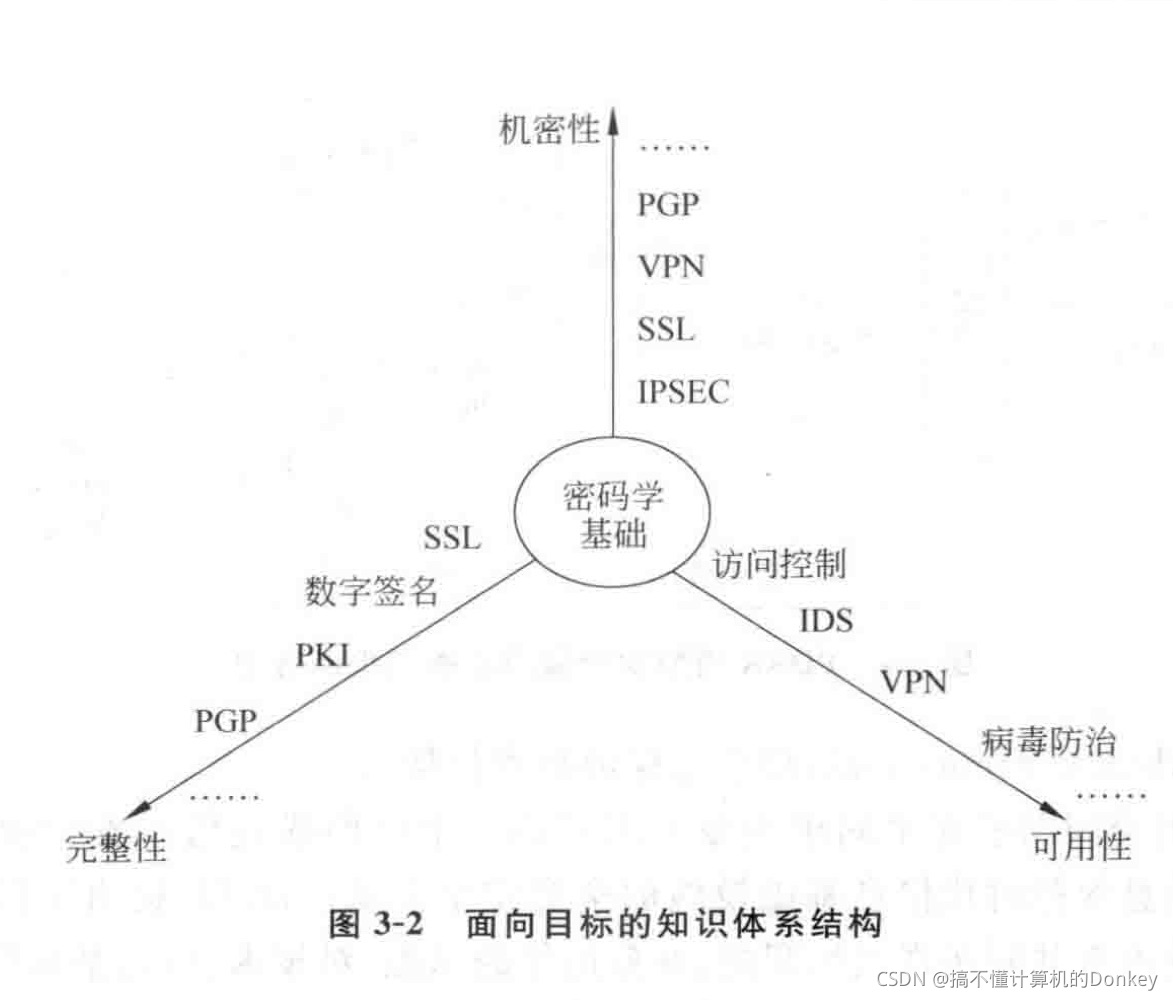

第三阶段,互联网的使用 1.1.2信息技术的影响 积极:社会发展,科技进步,人类生活 消极:信息泛滥,信息污染,信息犯罪 1.2信息安全保障基础 1.2.1信息安全发展阶段 通信保密阶段(20世纪四十年代):机密性,密码...

在信息时代,个人信息越来越被重视,随着科技的发展,我们的个人信息已经成为了商家、政府机构、黑客们争夺的对象。无论是在购物、旅游、社交等方面,我们都会不经意地暴露自己的隐私信息。在享受便利的同时,我们也...

信息安全

信息安全发展阶段:通信保密阶段,计算机安全阶段,信息安全保障阶段。 1949香农,保密系统的通信理论。 20世纪80年代,可信计算机系统评估准则TCSEC。 信息安全的含义:运行系统的安全,系统信息的安全 信息安全...

Linux黑客渗透测试是一种通过使用Linux操作系统来评估计算机系统的安全性的过程。黑客渗透测试揭秘可以帮助网络管理员发现和修复系统中的漏洞和弱点,从而提高系统的安全性。在Linux黑客渗透测试过程中,黑客会使用...

有关匿名协议的基本概念整理 匿名身份认证的基本概念 匿名性 ...在身份认证的场景中,若用户 A 想实现对认证服务器的匿名认证,用户 A 可以将自己的身份信息发送给可信第三方,可信第三方在确认用户 A

<------------纯手打内容并不能保证百分百没错字------------> 更新:考试过啦 虽然只是及格( 感觉单靠买的题库的的话 良好应该没什么...计算机四级信息安全工程师部分更新啦 四级全是选择题 直接看我的博客...

常见的网络安全协议 网络认证协议Kerberos Kerberos 是一种网络认证协议,其设计目标是通过密钥系统为客户机 / 服务器应用程序提供...在以上情况下, Kerberos 作为一种可信任的第三方认证服务,是通过传统的...

第三阶段 网络安全渗透 针对预设的环境进行渗透测试 SQL注入、文件上传、命令执行、缓冲区溢出、信息收集、逆向文件分析、二进制漏洞利用、应用服务漏洞利用、操作系统漏洞利用、密码学分析等理论技能与职业素养 ...

【网络信息安全】鉴别和密钥分配协议

标签: 网络

鉴别和密钥分配主要内容鉴别协议 主要内容 鉴别协议 Needham-Schroeder双向鉴别协议 ...鉴别能正确识别信息发送方身份,且检测信息内容的任何修改。 对加密明文的保密主要依赖于密钥的保密: 密钥管理涉及...

推荐文章

- Unity3D 导入资源_unity怎么导入压缩包-程序员宅基地

- jqgrid 服务器端验证,javascript – jqgrid服务器端错误消息/验证处理-程序员宅基地

- 白山头讲PV: 用calibre进行layout之间的比对-程序员宅基地

- java exit方法_Java:如何测试调用System.exit()的方法?-程序员宅基地

- 如何在金山云上部署高可用Oracle数据库服务_rman target sys/holyp#ssw0rd2024@gdcamspri auxilia-程序员宅基地

- Spring整合Activemq-程序员宅基地

- 语义分割入门的总结-程序员宅基地

- SpringBoot实践(三十五):JVM信息分析_怎样查看springboot项目的jvm状态-程序员宅基地

- 基于springboot+vue的戒毒所人员管理系统 毕业设计-附源码251514_戒毒所管理系统-程序员宅基地

- 【LeetCode】面试题57 - II. 和为s的连续正数序列_leet code 和为s的正数序列 java-程序员宅基地