”sql注入“ 的搜索结果

SQL注入概述

然而,必须注意的是,如果存储过程本身是可注入的(即,存储过程中包含动态SQL),那么这个方法将无法防止SQL注入。 5. 使用最小权限:为每个数据库连接设置尽可能小的权限。也就是说,如果您的应用程序只需要对特定...

sql注入漏洞关于这一类问题

标签: sql

在挖掘src的时候不能越红线,一般情况下遇到SQL注入 只获取数据库名字以证明漏洞的存在即可,最好不要再往下获取。而xss漏洞 ,只获取自己的cookie或ip等信息以证明漏洞存在。遇到信息泄露时,如果存在可以下载敏感...

sql注入的基本流程及类型

使用机器学习检测 SQL 注入.pdf

sql注入的方式

SQL注入之宽字节注入

标签: 网络安全

SQL注入介绍

用友-时空KSOA;SQL SERVER ;sql 注入;漏洞复现;

小试牛刀:SQL 注入攻击

标签: SQL注入

利用SQLmap实现 SQL 注入

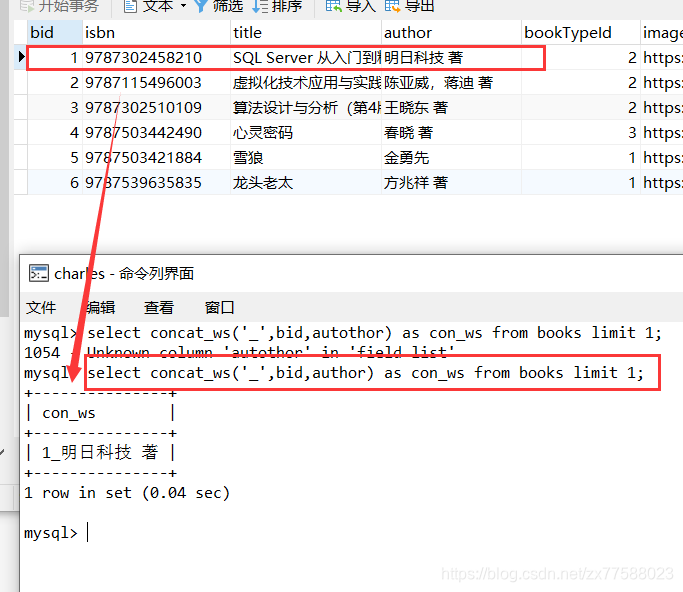

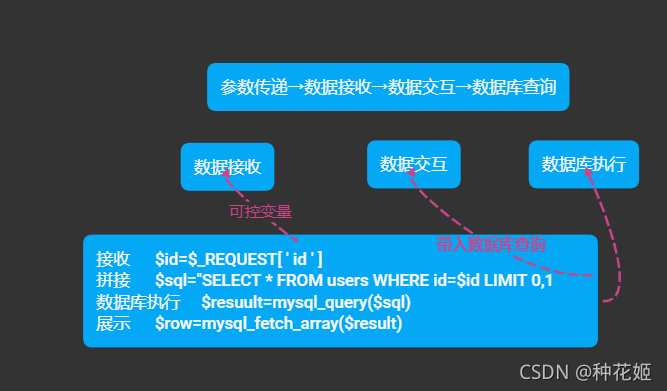

SQL 注入就是通过给 web 应用接口传入一些特殊字符,达到欺骗服务器执行恶意的 SQL 命令。SQL 注入漏洞属于后端的范畴,但前端也可做体验上的优化。因为由于 SQL 语句是直接拼接的,也没有进行过滤,所以,当用户...

jSQL Injection是一种用于检测和利用SQL注入漏洞的工具,它专门针对Java应用程序进行SQL注入攻击。总的来说,jSQL Injection是一种强大的工具,可用于检测和利用Java应用程序中的SQL注入漏洞。然而,使用该工具时...

mysql是开源的数据库,因为它的架构在各种场景中都发挥的相当出色,所以它在各大互联网企业当中使用的越来越广泛,于此同时发生mysql注入,我们仍任浑然不觉,那么mysql的数据库安全也变得越来越重要了 一、课程目标...

id=1%' and 1=1--+/#和?id=1%' and 1=2--+/#进行测试如果1=1页面显示正常和原页面一样,并且1=2页面报错或者页面部分数据显示不正常,那么可以确定此处为。id=1' and 1=1--+/#和?id=1' and 1=2--+/#进行测试如果1=1...

SQL注入WAF绕过的基本方法 WAF绕过 WAF(Web Application Firewall)的中文名称叫做“Web应用防火墙”,它依罪女全策略对Web应用程序进行保护。安全策略是WAF的灵魂,所谓的“绕过WAF”就是指通过某种方式无视WAF的...

外网可能会被攻击,简单的处理可以避免! 外网可能会被攻击,简单的处理可以避免! 外网可能会被攻击,简单的处理可以避免! 外网可能会被攻击,简单的处理可以避免!...外网可能会被攻击,简单的处理可以避免!...

当我们在登录界面输入 【万能账号】比如 a’ or true # 以后,后端会将我们输入的参数拼接到SQL中,然后去数据库中查询账号和密码。,所以这需要使用 a’ or 1 – a 而不是 a’ or 1 --a 其原理和 a’ or 1 # ...

学习目标: 提示:这里可以添加学习目标 例如:一周掌握 Java 入门知识 学习内容: 提示:这里可以添加要学的内容 例如: 1、 搭建 Java 开发环境 2、 掌握 Java 基本语法 3、 掌握条件语句 4、 掌握循环语句 ...

推荐文章

- c语言链表查找成绩不及格,【查找链表面试题】面试问题:C语言学生成绩… - 看准网...-程序员宅基地

- 计算机网络:20 网络应用需求_应用对网络需求-程序员宅基地

- BEVFusion论文解读-程序员宅基地

- multisim怎么设置晶体管rbe_山东大学 模电实验 实验一:单极放大器 - 图文 --程序员宅基地

- 华为OD机试真题-灰度图恢复-2023年OD统一考试(C卷)-程序员宅基地

- 【机器学习】(周志华--西瓜书) 真正例率(TPR)、假正例率(FPR)与查准率(P)、查全率(R)_真正例率和假正例率,查准率,查全率,概念,区别,联系-程序员宅基地

- Python Django 版本对应表以及Mysql对应版本_django版本和mysql对应关系-程序员宅基地

- Maven的pom.xml文件结构之基本配置packaging和多模块聚合结构_pom <packaging>-程序员宅基地

- Composer 原理(二) -- 小丑_composer repositories-程序员宅基地

- W5500+F4官网TCPClient代码出现IP读取有问题,乱码问题_w5500 ping 网络助手 乱码 send(sock_tcps,tcp_server_buff,-程序员宅基地