使用burp进行暴力破解 ——合天网安实验室学习笔记_burp监听的地址是要被攻击的地址吗-程序员宅基地

技术标签: 合天网安实验室

实验链接

通过该实验掌握burp的配置方法和相关模块的使用方法,对一个虚拟网站使用burp进行暴力破解来使网站建设者从攻击者的角度去分析和避免问题,以此加强网站安全。

链接:http://www.hetianlab.com/expc.do?ce=c4e73d6a-e67e-47c2-be61-6081463a3b4f

实验简介

实验所属系列:web安全

实验对象:本科/专科信息安全专业

相关课程及专业:网络安全,计算机网络

实验类别:实践实验类

预备知识

Burp的工作模式:

在没有burp之前,客户端使用浏览器直接与服务器进行通信。有了burp之后,burp在客户端与服务器之间充当代理。这样,浏览器发送给服务器的请求就会被burp进行捕获,而burp和wireshark这种审计类工具相比,其强大之处在于不仅可以做审计工作,更可以对数据包进行修改并发送出去。

暴力破解:

一般使用暴力破解都有两种原因:

-

对这个漏洞的测试,人是可以完成的,即可穷举。

-

人可以完成,但是代价太大,或者太浪费时间。

正是出于这样的问题,一些软件的出现帮助人完成了这些测试,这就是暴力破解的真正好处。在业界曾经有这样的一种看法,对于暴力破解的使用都不屑一顾,因为大家觉得技术含量太低。但是,从实际的情况来看,因为用户使用弱口令情况太普遍,导致很多漏洞使用暴力破解都可以轻松拿下。

暴力破解,最有价值的地方是在对字典的构造上,这是一门技术,需要长期的经验积累。

实验目的

通过该实验掌握burp的配置方法和相关模块的使用方法,对一个虚拟网站使用burp进行暴力破解来使网站建设者从攻击者的角度去分析和避免问题,以此加强网站安全。在此郑重声明,本教程只做教学目的,严禁使用本教程对线上网站进行破坏攻击。

实验环境

-

服务器:windows xp sp3 ip地址:10.1.1.163

-

测试者:windows xp sp3 ip地址随机

实验步骤

步骤一

Burp是个非常强大的web分析工具。burp在浏览器和服务器之间充当了一个双向代理。这样,就可以把用户或者服务器通信过程中产生的数据包给截获下来,让专业人员去分析。

本次实验,需要完成的任务有:

-

配置burp和浏览器代理,使burp能够正常运行

-

学会使用burp中的compare模块

-

学会使用burp中的 repeat模块

-

学会使用burp中的intruder模块

配置burp和设置ie代理

在预备知识中我们了解到,burp在浏览器(客户端)是以代理的方式存在。因此,如果想要我们发送的包被burp截断,就需要双方协商好一个监听端口。

首先,双击打开桌面的burp进入主界面。

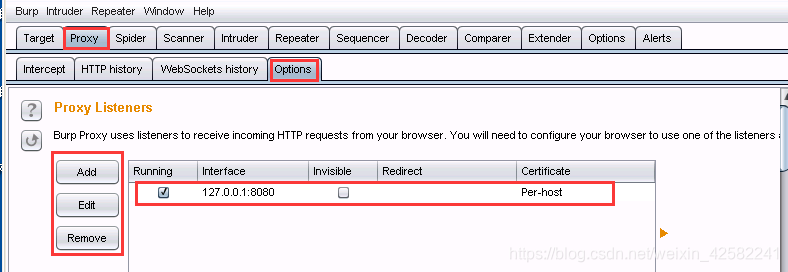

1. 设置burp监听端口

选择proxy(代理),进入之后选择options。我们看到在Proxy listeners处burp为我们默认添加了一个本地8080端口处的监听项。

当然,你也可以自拟一个新的监听端口,在左侧点击Add即可设置

2. 配置浏览器的代理项

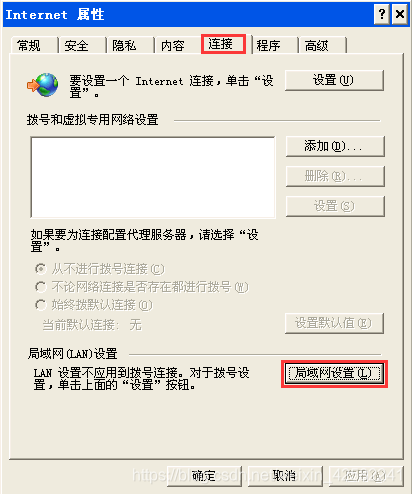

这里以系统自带的ie为例(chrome和firefox用户可以使用代理插件进行设置)

使用win+R键打开命令窗口,输入inetcpl.cpl进入ie设置。

在连接选项卡中,选择局域网设置

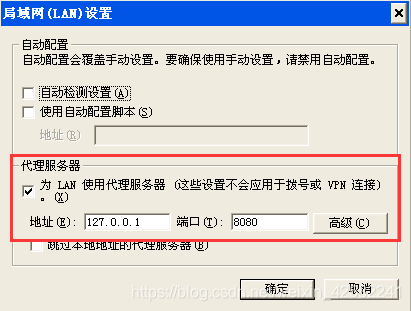

输入我们为burp指定的监听端口号:

这时候,我们就建立了基本配置。

3. 测试

在burp中打开intercept is on.

用浏览器访问:10.1.1.163/crack,我们会在burp中看到

这表明我们已经成功的截获了来自浏览器的请求。

点击forward就可以把这个请求发送给服务器,服务器会将结果返回给浏览器中,并将响应在burp中记录下来。Drop会将这个包丢掉,即不会发送到服务器端。

步骤二

熟悉comparer,repeater,intruder模块。

1. compare模块

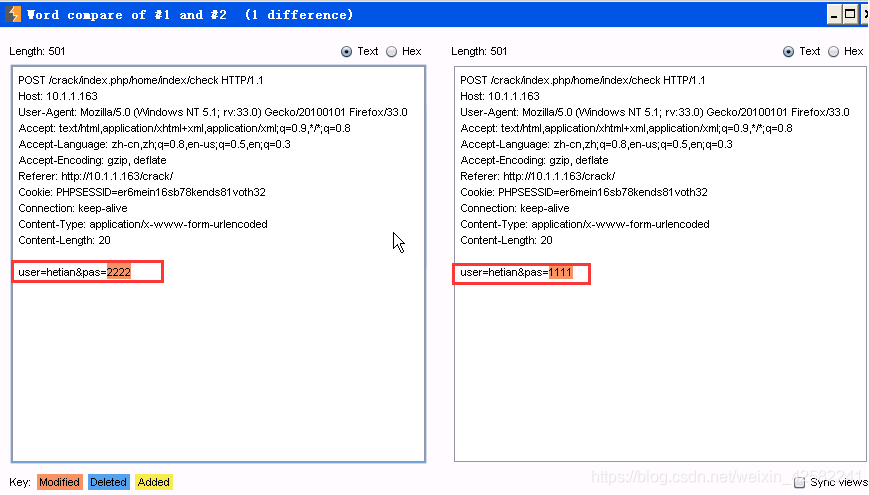

compare模块可以将不同的数据包(无论是请求包还是响应包)进行比较。

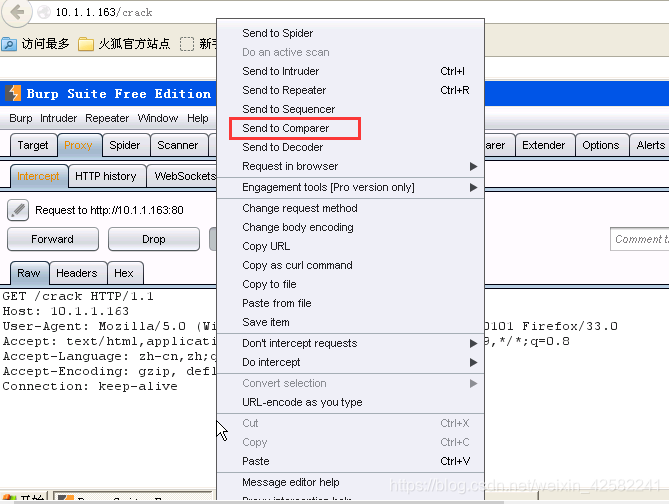

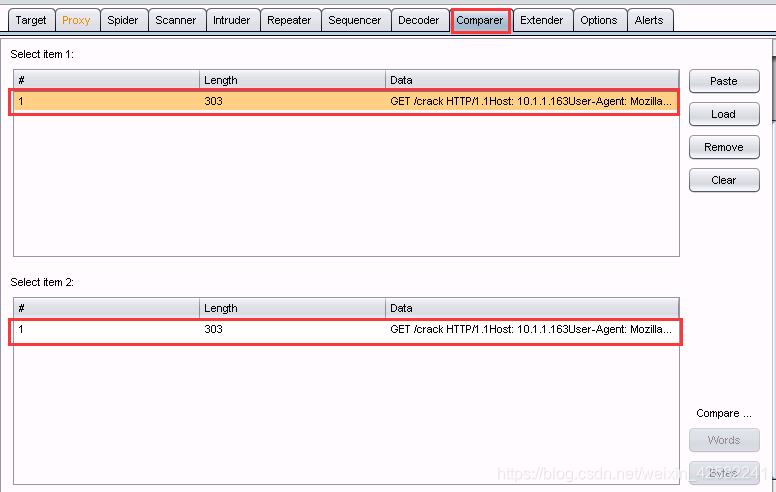

首先,我们添加一条请求到compare模块去。

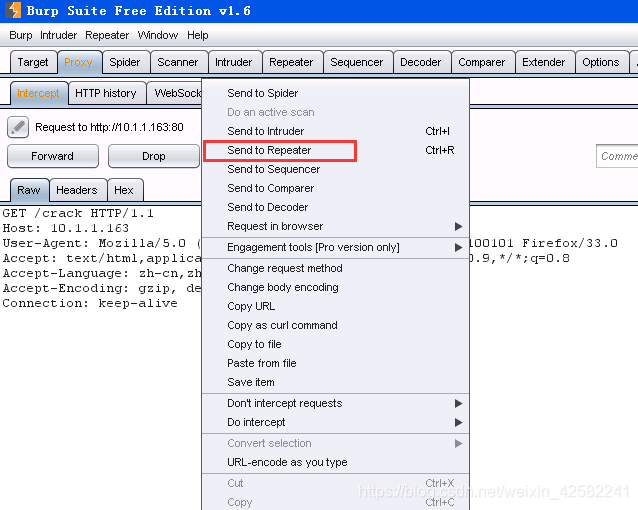

在已经截取的数据包上面右键,选择send to comparer

这时候,我们会看到在comparer模块,上下两个界面中同时多出来了一条记录。

使用同样的方法,我们在为comparer模块添加另外的一条记录。

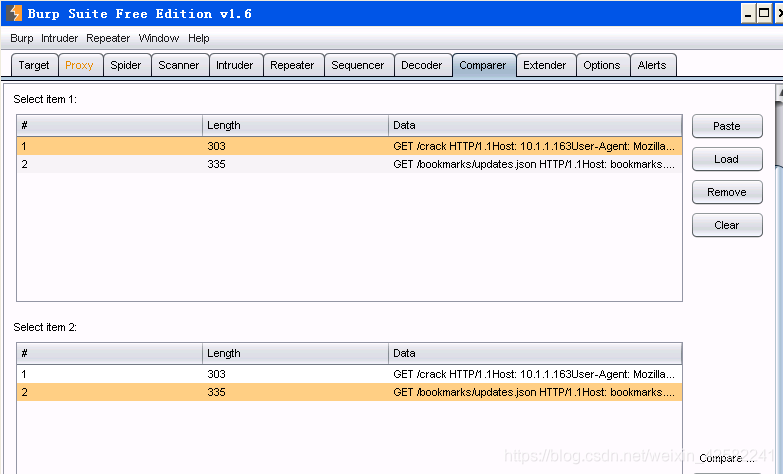

我们打算使用1和2进行对比,在两个视图中分别选择1和2,然后点击右下角的compare word(bytes是指文件按照字节流来进行比对)。

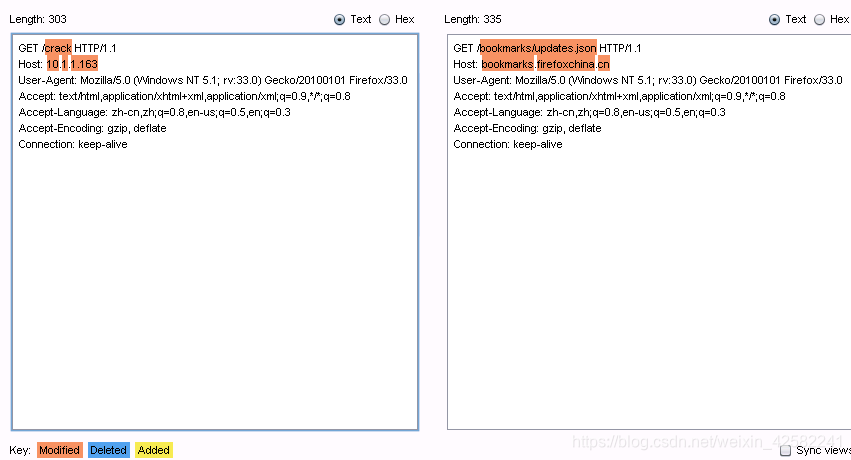

为了更大化的展示出修改、删除、添加功能,特比较了差异较大的两条记录,具体如下:

从图中我们可以看到,窗口标题提示了我们两个文件有多少处不同。左下角的图例告诉了我们右侧和左侧相比,哪些是添加的,哪些是修改的,哪些是删除的,非常直观。

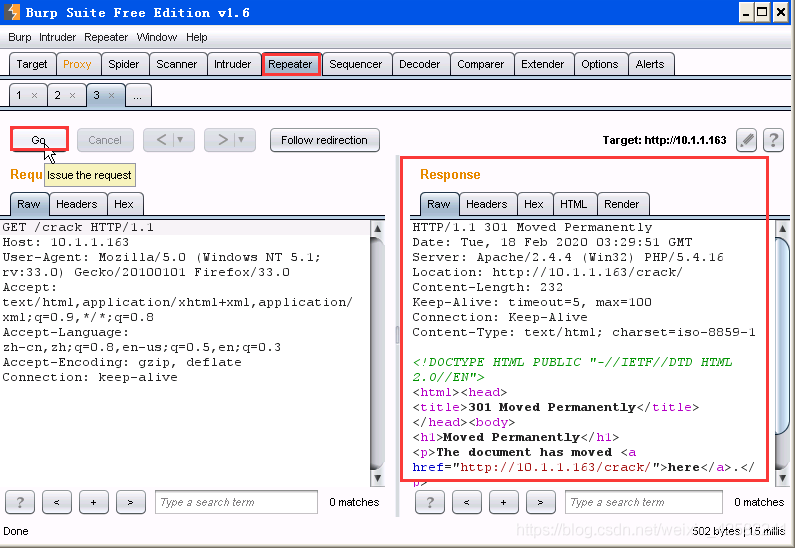

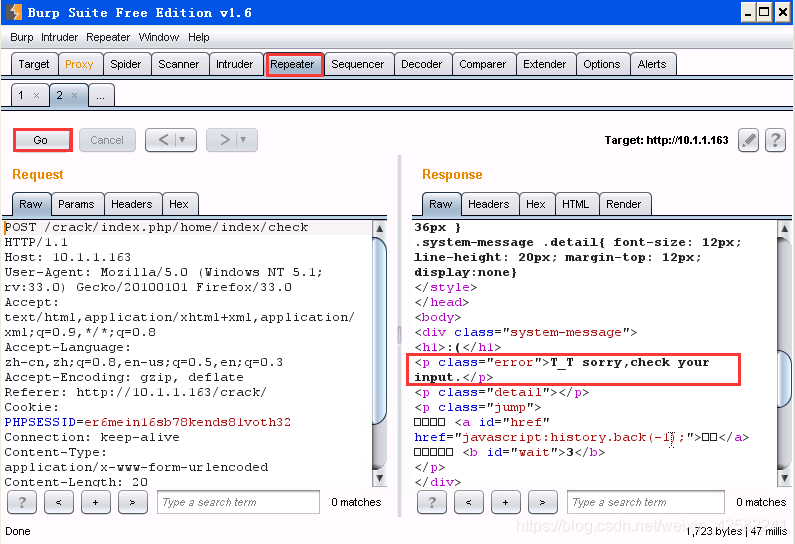

2. repeater模块

有时候我们需要向服务器发送多次相同的请求来测试服务器的响应。这里,我们只需要将burp截取到的请求通过右键send to repeater就可以在repeater中进行操作了。

进入到repeater之后,点击go按钮,右侧就会返回服务器的响应。

Go的次数没有限制,点击多少次go,burp就会把当前的请求页向服务器发送多少次。

使用repeater的目的是进行重放攻击测试,看服务器是否会对重放测试做出反应。

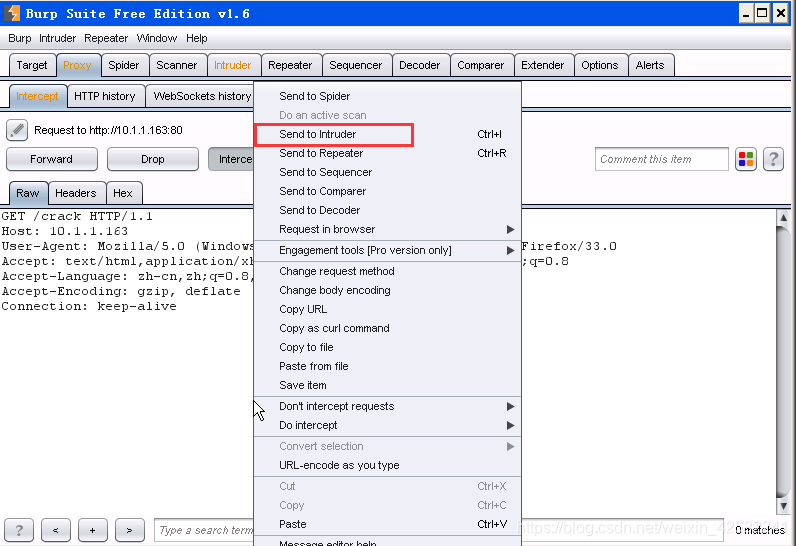

3. intruder模块

这个模块是burp非常强势的地方,也正是我们这节课中说到的暴力破解主要使用的模块。

同样的,在已经截获的请求页上右键,选择send to intruder。

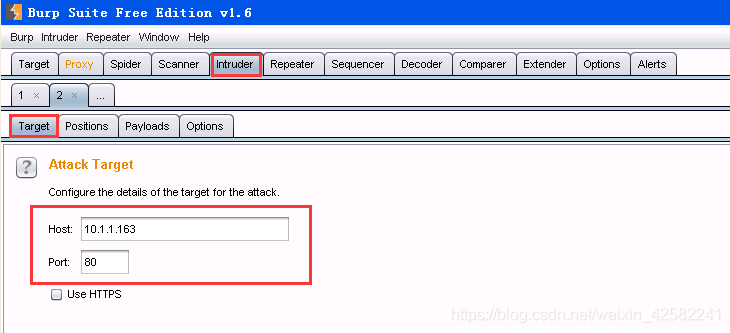

进入intruder模块。我们会看到四个选项卡,分别是target,positions,payloads,options

Target主要是设置暴力破解访问的host地址和对应的端口号。

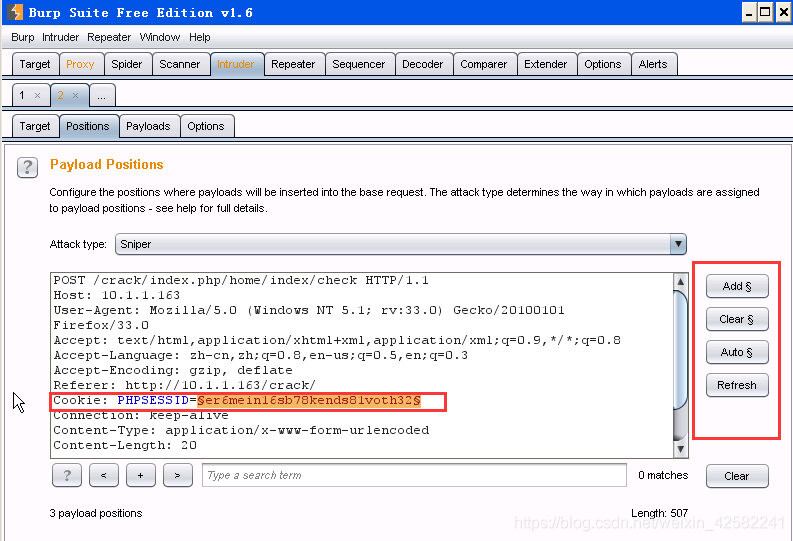

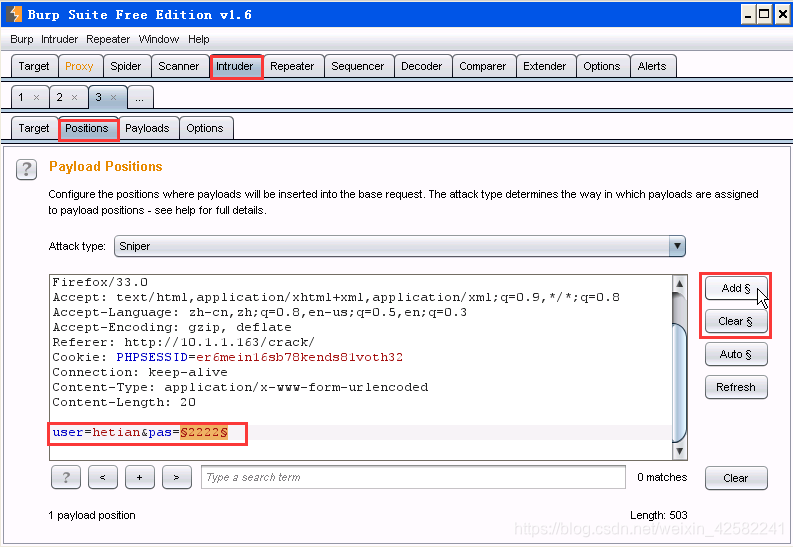

Positions设置是选择我们要暴力破解的位置。在默认情况下,burp会自动将所有的变量都勾选上。实际操作中,我们往往是针对单一点,选择clear$,此时所有默认的爆破点都已消失。

用鼠标选中需要暴力破解的变量的值。然后右侧选择"add" ,这样我们就添加了一个爆破点,这个爆破点的payload位置是在两个"$"之间的部分。

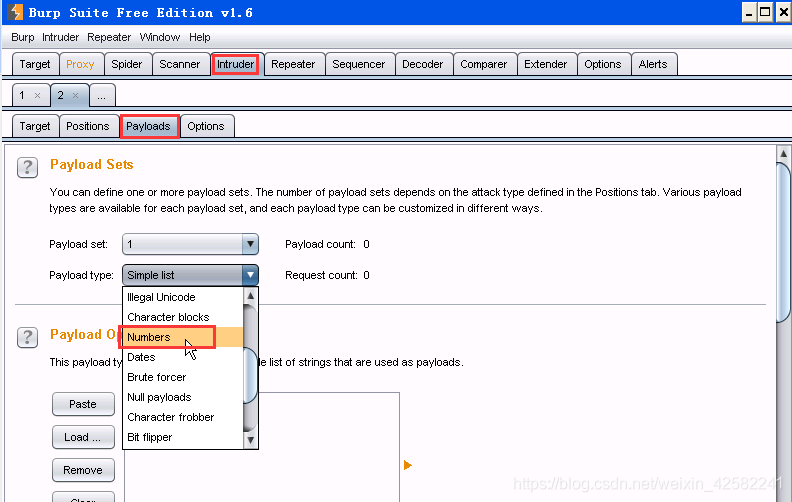

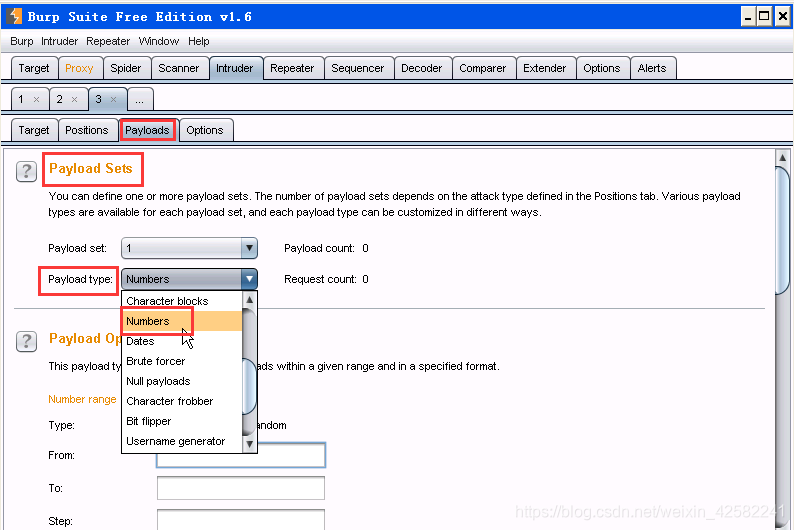

Payloads设置是选择怎样的字典或者payload,是这个模块要做的事情。Payload type 下拉列表框为我们提供了常用的payload 类型,视情况选择即可。

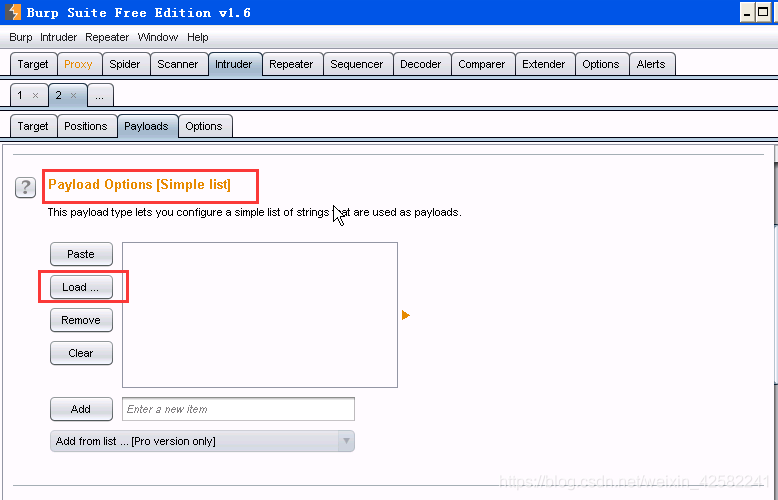

如果你有合适的字典,在选择了payload type为simple list后,接下来你就可以在payload options中选择你要加载的字典文件,点击load即可。

字典爆破链接可见另一文章:burp暴力破解

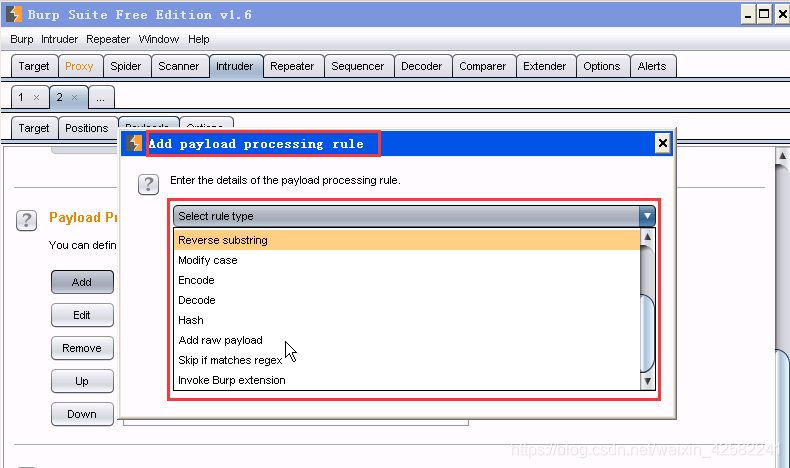

有时候我们需要对payload进行二次处理,比如md5加密啊,base64加密,哈希加密之类的,burp当然也考虑到了这一点。在payload processing中集成了一些常见的算法。

点击add,在弹出的窗口中就可以根据需要选择了。

Options中有关于其他细节的设置,比如攻击时使用的线程数,关于攻击的一些存储设置之类。这里就不再赘述。

步骤三

下面尝试对密码的爆破。

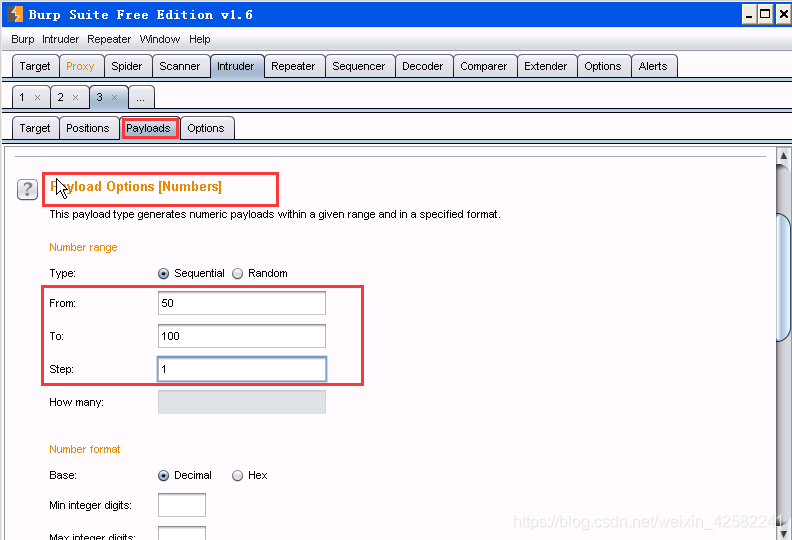

已知hetian的密码是两位数字,取值在50-100之间。

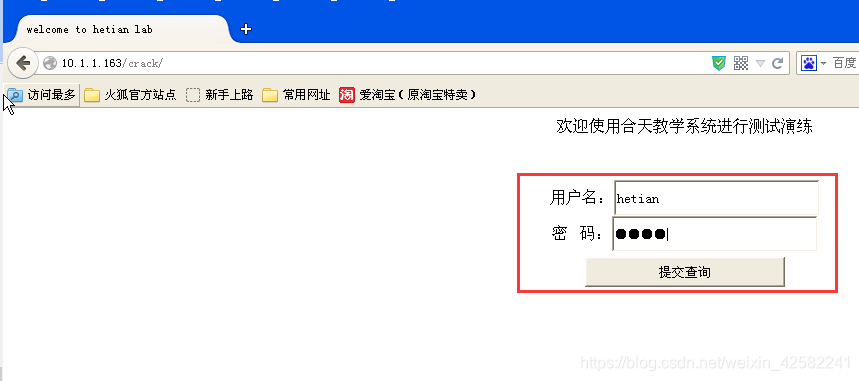

访问http://10.1.1.163/crack/,这是一个登录界面。

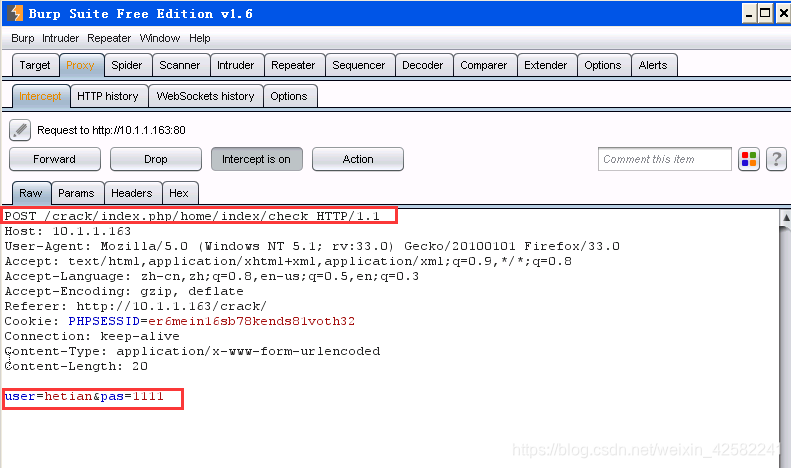

使用hetian登录,密码任意。完成表单后提交。这时候burp会截取我们的请求。

注:先打开登录系统后,开启burp,最后登录。

在该请求页上右键选择send to repeater。

我们来进行重放测试。点击go,右侧返回服务器的响应。多次go之后发现,服务器返回的长度和内容都没有发生变化,都会提示sorry。

也就是说,服务器对多次测试并没有加以限制,因此我们可以使用暴力破解了。

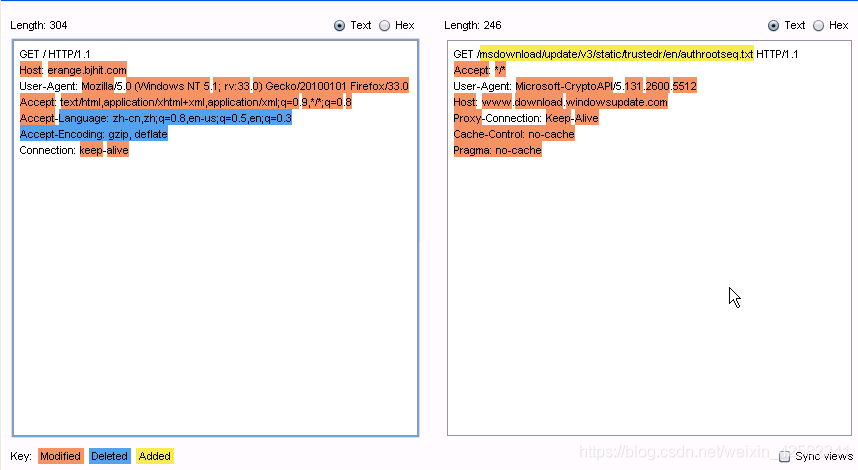

为了再次验证,我们在登陆界面再次输入一个不同的密码。在我们将两次请求的响应使用comparer比对一下。(在proxy中选择子选项卡HTTP History,选择方法为post的两个历史记录,点击每一条post记录,下方会看到不同的post数据时,这应该就是我们的两次不同密码的请求记录,右键选择send to comparer(response))

从图中我们可以发现,经过对两次不同的请求返回结果进行对比,burp为我们在左上角标出了1项不同,但都是体现在输入密码上,其余都相同。所以可以使用暴力破解。

进入到intruder之后,先点击clear,然后选中我们刚才填写的pas字段值,点击add。这样,就确定了爆破点是pas位置。

打开payload选项卡,payload type选择数字。

选择数字之后,我们填写数字范围。因为是已经暗示了密码范围,所以我们选择50到100.顺序生成,每步加1。

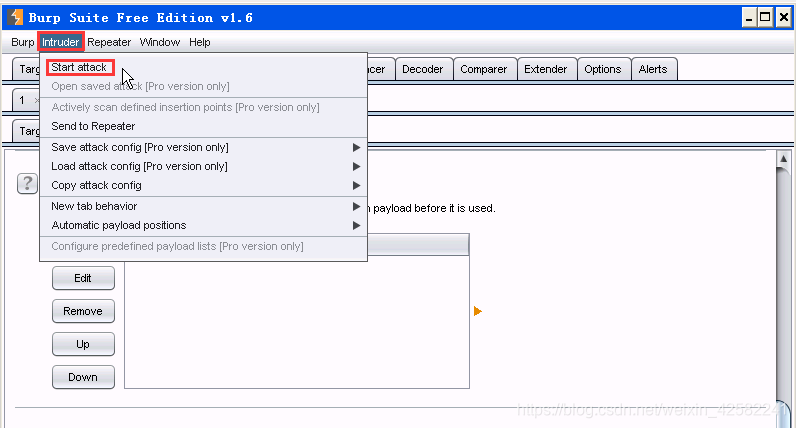

开始爆破

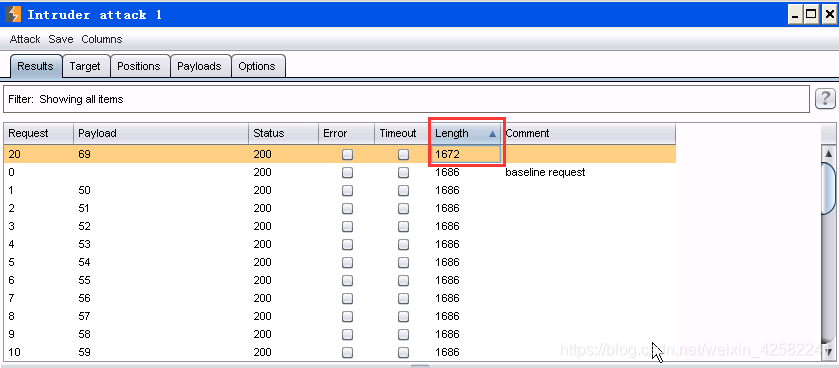

这时候我们看到了攻击测试界面。我们重点关注payload和length,这里的length表示的是服务器的响应长度。

从理论上来分析,登陆成功和登陆失败,返回的长度不同,这能方便我们找出正确密码。右下角的进度条显示了我们的进度。

一段时间过后,我们测试结束。这时候在length上双击,可以对length排序。

我们发现,在测试的50个payload中,payload为69的返回值不同与其他payload返回值。我们怀疑69就是答案。

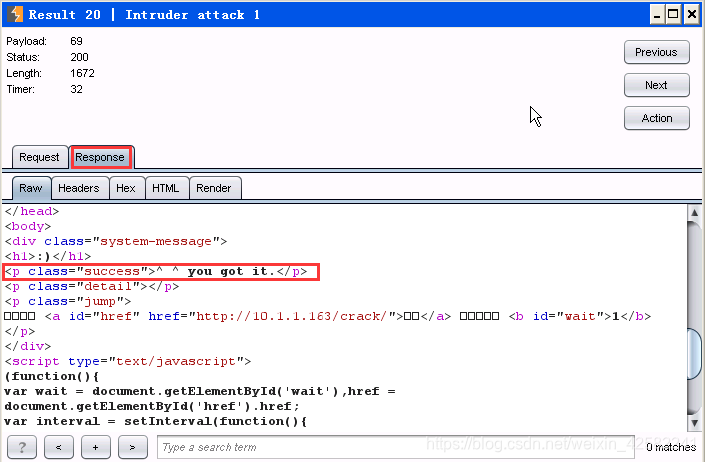

在payload为69的request上双击,进入后选择response。

浏览response,直到发现:“you got it.”

最终获取密码成功!

答题

注:千万不要对他人的网站进行测试。如若使用他人网站做测试,造成的一切后果自负。

智能推荐

已解决(selenium操作火狐浏览器报错)TypeError: __init__() got an unexpected keyword argument ‘firefox_options‘-程序员宅基地

文章浏览阅读1.6w次,点赞8次,收藏18次。已解决(selenium操作火狐浏览器报错)TypeError: __init__() got an unexpected keyword argument ‘firefox_options‘_typeerror: __init__() got an unexpected keyword argument 'chrome_options

python方差_Python编程:方差、标准差、均方差、均方根值、均方误差、均方根误差...-程序员宅基地

文章浏览阅读315次。python实现代码# -*- coding: utf-8 -*-import mathdef get_average(records):"""平均值"""return sum(records) / len(records)def get_variance(records):"""方差 反映一个数据集的离散程度"""average = get_average(records)return sum(..._pycharm方差计算代码

jmeter接口测试实例(五)对cookies的自动管理,实现登录后修改用户信息_jmeter中post请求如何更改每次的用户名-程序员宅基地

文章浏览阅读902次。一、前提:cookie是保存在本地,用来记录用户信息,最典型的作用是判断用户是否已经登录。如果一个接口,需要用户登录后,才能进行操作,如下,修改用户信息那么这时候,就需要用到cookie去识别这个登录的用户,因为要修改的是这个登录的用户的信息。二、使用1、jmeter.properties 中 将CookieManager.save.cookies 设置为true。完成后重启jmet..._jmeter中post请求如何更改每次的用户名

python新建项目没有venv_pycharm配置venv虚拟环境-程序员宅基地

文章浏览阅读7.5k次,点赞2次,收藏2次。虚拟环境的好处:搭建独立的python运行环境,不与其他产生冲突虚拟环境有助于包的管理和防止版本冲突3.删除卸载方便虚拟环境的搭建:1.进入python的Scripts下,执行:pip3 install virtualenv2.选择建立虚拟环境的文件夹,我这边是直接在D盘software下面创建了一个virtualenv,如图:image.png3.创建虚拟环境:virtualenv --no-s..._pycharm没有venv怎么办

M1芯片的Mac在开发iOS项目时遇到的问题汇总(模拟器无法运行,Cocoapods错误等)_oc cocospods 安装依赖库之后不能使用模拟器了-程序员宅基地

文章浏览阅读2.3k次。--pod install时报错,且错误提示中有“ffi”字眼,提示错误:/Library/Ruby/Gems/2.6.0/gems/ffi-1.15.3/lib/ffi/library.rb:275: [BUG] Bus Error at 0x00000001042fc000 ruby 2.6.3p62 (2019-04-16 revision 67580) [universal.arm64e-darwin20]解决方案:juejin.cn/post/698064…--pod repo upd_oc cocospods 安装依赖库之后不能使用模拟器了

编辑器VSCode使用心得-程序员宅基地

文章浏览阅读540次。工欲善其事必先利其器,趁手的工具会使我们开发事半功倍。市面上的编辑器我用过许多,编辑器使用经历Notepad++,(开源)这个应该是最轻量级的吧,查看代码还好,编辑代码就算了官网地址:https://notepad-plus-plus.org/Brackets,(开源)这个也不错,github-star:30k了,上次发布版本是6月..._vscode nextick

随便推点

西部数码mysql怎么用织梦_[原创]织梦程序(DeDeCms)常见问题集锦-程序员宅基地

文章浏览阅读95次。前言:织梦程序是最知名的cms程序,使用广泛,但很多朋友对织梦还不太熟悉,通过工单分析得知,经常容易出现本文中的问题,本次统一整理出来,希望对新手朋友有帮助,本文写的非常详细,请仔细阅读,一、描述:“dedecms错误警告:连接数据库失败,可能数据库密码不对或数据库服务器出错”如图:分析:用织梦程序制作的站点做迁移服务器后容易出现这个问题,原因是程序中设置的数据库连接信息有误连接不到数据库,解决方..._西部数码支不支持织梦的程序

免安装mysql启动3534错误处理_mysql 免安装版本启动时 3534出错_mysql-程序员宅基地

文章浏览阅读295次。上午在win7下安装MYSQL,只到“net start mysql”这一步报错:3534的错误:于是在百度中搜索关键字“mysql服务无法启动3534”。参考以下两个链接中的方法,解决了3534启动失败的问题:mysql服务无法启动3534错误。http://jingyan.baidu.com/article/219f4bf7e978fcde442d38a9.htmlhttp://blog.cs..._免安装mysql启动失败

评测了10款画流程图软件,这4款最好用!(完全免费)_好用的流程图软件免费-程序员宅基地

文章浏览阅读5.1w次,点赞58次,收藏295次。最近在做项目和复习的时候,用了不少流程图软件给我帮了大忙,所以今天就来分享分享你在网上搜索一下流程图软件,能找到很多很多:但这些软件多数并不是专门绘制流程图的软件,它可能是一些思维导图软件、或者说一些产品交互原型图软件,使用时或多或少有些麻烦。而且,普遍这些软件缺点也很多,比如:只有在线版:ProcessOn(https://www.processon.com)导出功能收费:迅捷流程图软件体积庞大:VISIO就没有一款简单易用、绿色免费的流程图软件吗?阿虚花了不少时间,挨着_好用的流程图软件免费

在CentOS6.9安装Azkaban3.50.0_centos6.9 azkaban-程序员宅基地

文章浏览阅读1.4k次。cd /data/install_pkgwget https://github.com/azkaban/azkaban/archive/3.50.0.tar.gztar -zxvf 3.50.0.tar.gzvi /data/install_pkg/azkaban-3.50.0/azkaban-common/src/main/java/azkaban/utils/EmailMessage..._centos6.9 azkaban

Java项目基于ssm+vue.js的学生宿舍维修服务平台附带文章和源代码设计说明文档ppt-程序员宅基地

文章浏览阅读586次,点赞23次,收藏30次。博主介绍:CSDN特邀作者、985计算机专业毕业、某互联网大厂高级全栈开发程序员、码云/掘金/华为云/阿里云/InfoQ/StackOverflow/github等平台优质作者、专注于Java、小程序、前端、python等技术领域和毕业项目实战,以及程序定制化开发、全栈讲解、就业辅导、面试辅导、简历修改。精彩专栏 推荐订阅2023-2024年最值得选的微信小程序毕业设计选题大全:100个热门选题推荐2023-2024年最值得选的Java毕业设计选题大全:500个热门选题推荐。

ultralytics的YOLOv8改为自用版本_from ultralytics.utils.plotting import annotator, -程序员宅基地

文章浏览阅读944次。由于需要用pyqt给yolov8做一个界面,而ultralytics一层嵌一层,不是很好用,所以对它的这个源码进行精简,具体代码我放到了这里,ultralytics使用的版本是8.0.54。具体代码如下,需要根据自己的情况来修改data的配置文件以及权值文件,在代码的49和50行。_from ultralytics.utils.plotting import annotator, colors, save_one_box modul