可信计算 沈昌祥_沈昌祥院士确认参加“芯片内生安全与可信计算”论坛丨CNCC技术论坛...-程序员宅基地

技术标签: 可信计算 沈昌祥

芯片安全是计算机系统安全的基石,可信计算是建立系统内生安全的有效手段。近年来,国际上主流CPU产商都推出了硬件支撑的可信执行环境(TEE),如Intel SGX、AMD SEV、Arm TrustZone等;开源RISC-V对TEE也高度重视;国内龙芯、飞腾等芯片厂商也开始在国产CPU芯片中内置安全机制,如PSPA等。这些可信执行环境的优缺点分别是什么?实际安全特性如何?能抵御基于推测性执行(如熔断和幽灵)、侧信道攻击等新型攻击吗?

此论坛旨在对芯片内生安全机制和下一步发展方向进行深度剖析,邀请国内外知名芯片安全专家分析不同类型的TEE,研讨现有各类体系架构上硬件协同TEE的优缺点,对设计下一代TEE提出建议,为构建国产CPU的先进内生安全机制和构建国产可信计算产业环境提供有力支撑。

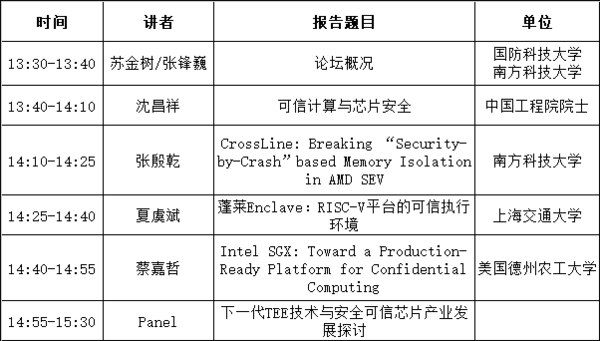

日程安排

论坛主席 论坛主席苏金树国防科技大学教授,博士生导师,CCF杰出会员、互联网专委会主任。“网络技术”教育部创新团队带头人,973项目首席科学家,某网络系统总设计师,银河/天河计算机系统副总设计师。长期从事高性能网络技术研究,在高性能路由器、网络安全和超算网络方面,做出系统性和创造性贡献。提出属性网络体系结构、硬件并行软件分布的路由器系统结构,强制安全控制等模型和方法,攻克了路由交换、安全控制、多路径路由等关键技术,研制了高性能路由器、高密度数据中心交换机、高速网络安全设备等重要装备,在国家和国防信息化建设中取得广泛应用。获国家科技进步特等奖1项、国家科技进步一等奖2项、国家科技进步二等奖4项。获得授权发明专利46项,在SCI/EI/一级学科刊物/等发表学术论文260余篇。

论坛主席苏金树国防科技大学教授,博士生导师,CCF杰出会员、互联网专委会主任。“网络技术”教育部创新团队带头人,973项目首席科学家,某网络系统总设计师,银河/天河计算机系统副总设计师。长期从事高性能网络技术研究,在高性能路由器、网络安全和超算网络方面,做出系统性和创造性贡献。提出属性网络体系结构、硬件并行软件分布的路由器系统结构,强制安全控制等模型和方法,攻克了路由交换、安全控制、多路径路由等关键技术,研制了高性能路由器、高密度数据中心交换机、高速网络安全设备等重要装备,在国家和国防信息化建设中取得广泛应用。获国家科技进步特等奖1项、国家科技进步一等奖2项、国家科技进步二等奖4项。获得授权发明专利46项,在SCI/EI/一级学科刊物/等发表学术论文260余篇。 共同主席张锋巍南方科技学计算机科学与工程系副教授,研究员。在加入南科大之前,他是美国韦恩州立大学计算机系助理教授,计算机和系统安全实验室的主任(2015-2019)。他于2015年获得美国乔治梅森大学计算机专业的博士学位。主要研究领域是系统安全,包括可信执行、硬件辅助安全、恶意软件透明分析、交通灯系统安全,以及可否认加密。张老师已经发表了40余篇国际会议和期刊论文,包括IEEE S&P, USENIX Security, NDSS, IEEE TIFS和IEEE TDSC。张老师是多个国际顶级会议程序委员会的成员,包括IEEE S&P,ACM CCS等。张老师是ACSAC 2017年杰出论文奖的获得者和入选IEEE/IFIP DSN 2020最佳论文提名。他的研究工作曾获得了多项美国和中国自然基金项目的支持。讲者介绍

共同主席张锋巍南方科技学计算机科学与工程系副教授,研究员。在加入南科大之前,他是美国韦恩州立大学计算机系助理教授,计算机和系统安全实验室的主任(2015-2019)。他于2015年获得美国乔治梅森大学计算机专业的博士学位。主要研究领域是系统安全,包括可信执行、硬件辅助安全、恶意软件透明分析、交通灯系统安全,以及可否认加密。张老师已经发表了40余篇国际会议和期刊论文,包括IEEE S&P, USENIX Security, NDSS, IEEE TIFS和IEEE TDSC。张老师是多个国际顶级会议程序委员会的成员,包括IEEE S&P,ACM CCS等。张老师是ACSAC 2017年杰出论文奖的获得者和入选IEEE/IFIP DSN 2020最佳论文提名。他的研究工作曾获得了多项美国和中国自然基金项目的支持。讲者介绍 沈昌祥浙江奉化人,中国工程院院士,1965年毕业于浙江大学应用数学专业,从事计算机信息系统、密码工程、信息安全体系结构、系统软件安全(安全操作系统、安全数据库等)、网络安全等方面的研究工作。先后完成了重大科研项目二十多项,取得了一系列重要成果,曾获国家科技进步一等奖2项、二等奖2项、三等奖3项,军队科技进步奖十多项。这些成果在信息处理和安全技术上有重大创造性,多项达到世界先进水平,在全国全军广泛应用,取得十分显著效益,使我国信息安全保密方面取得突破性进展。在网络安全领域科技创新、咨询论证和学科专业建设、人才培养等方面做出了杰出贡献。1988年被授予“海军模范科技工作者”荣誉称号,曾当选为七届全国人大代表,1995年5月当选为中国工程院院士,1996年获军队首届专业技术重大贡献奖,2002年荣获国家第四届"光华工程科技奖" ,2016年获首届中国网络安全杰出人才奖。2019年获CCF终身成就奖。目前担任国家集成电路产业发展咨询委员会委员,国家三网融合专家组成员,中央网信办专家咨询委员会顾问,国家保密战略专家咨询委员会主任委员,国家信息安全等级保护专家委员会主任委员,国家密码管理委员会办公室顾问,公安部特聘专家和“金盾工程”首席顾问。曾任首届教育部信息安全类教育指导委员会主任,还担任北京大学、清华大学、国防科技大学、浙江大学、上海交通大学等多所著名高校的博士生导师或特聘教授。

沈昌祥浙江奉化人,中国工程院院士,1965年毕业于浙江大学应用数学专业,从事计算机信息系统、密码工程、信息安全体系结构、系统软件安全(安全操作系统、安全数据库等)、网络安全等方面的研究工作。先后完成了重大科研项目二十多项,取得了一系列重要成果,曾获国家科技进步一等奖2项、二等奖2项、三等奖3项,军队科技进步奖十多项。这些成果在信息处理和安全技术上有重大创造性,多项达到世界先进水平,在全国全军广泛应用,取得十分显著效益,使我国信息安全保密方面取得突破性进展。在网络安全领域科技创新、咨询论证和学科专业建设、人才培养等方面做出了杰出贡献。1988年被授予“海军模范科技工作者”荣誉称号,曾当选为七届全国人大代表,1995年5月当选为中国工程院院士,1996年获军队首届专业技术重大贡献奖,2002年荣获国家第四届"光华工程科技奖" ,2016年获首届中国网络安全杰出人才奖。2019年获CCF终身成就奖。目前担任国家集成电路产业发展咨询委员会委员,国家三网融合专家组成员,中央网信办专家咨询委员会顾问,国家保密战略专家咨询委员会主任委员,国家信息安全等级保护专家委员会主任委员,国家密码管理委员会办公室顾问,公安部特聘专家和“金盾工程”首席顾问。曾任首届教育部信息安全类教育指导委员会主任,还担任北京大学、清华大学、国防科技大学、浙江大学、上海交通大学等多所著名高校的博士生导师或特聘教授。 张殷乾Prof. Yinqian Zhang is a professor at Southern University of Science and Technology and The Ohio State University. His research interests span across multiple domains of computer security, including cloud security, mobile security, IoT security, software security, trusted computing, user authentication, etc. His research has been frequently published at top-tier security venues, such as IEEE S&P, ACM CCS, USENIX Security, and NDSS. Prof. Zhang was a recipient of a CAREER Award from the National Science Foundation in 2018, Lumley Research Award and Outstanding Teaching Award from the Ohio State University in 2019, Rising Star Award from the Association of Chinese Scholars in Computing in 2019, AMiner Most Influential Scholar Award in security and privacy in 2018 and 2020.

张殷乾Prof. Yinqian Zhang is a professor at Southern University of Science and Technology and The Ohio State University. His research interests span across multiple domains of computer security, including cloud security, mobile security, IoT security, software security, trusted computing, user authentication, etc. His research has been frequently published at top-tier security venues, such as IEEE S&P, ACM CCS, USENIX Security, and NDSS. Prof. Zhang was a recipient of a CAREER Award from the National Science Foundation in 2018, Lumley Research Award and Outstanding Teaching Award from the Ohio State University in 2019, Rising Star Award from the Association of Chinese Scholars in Computing in 2019, AMiner Most Influential Scholar Award in security and privacy in 2018 and 2020. 夏虞斌上海交通大学副教授,博士生导师。中国计算机学会CCF高级会员,ACM会员,IEEE会员。研究领域为操作系统与体系结构,研究方向为系统虚拟化、系统安全、软硬件协同。获2018年教育部技术发明一等奖,2019年上海市技术发明一等奖。在ISCA、ASPLOS、HPCA、EuroSys、USENIX ATC、FAST、USENIX Security、CCS等国际会议发表多篇论文,获CCF A类会议HPCA 2014的“最佳论文提名奖”,CCF B类会议VEE 2019“最佳论文奖”,担任一系列著名国际会议的程序委员会委员,包括OSDI、MobiSys、EuroSys等。领导团队开发的安全操作系统T6获2015年第十四届“挑战杯”特等奖、2019年第五届中国“互联网+”大学生创新创业大赛全国银奖,基于RISC-V平台研发的Enclave系统“蓬莱”已开源。

夏虞斌上海交通大学副教授,博士生导师。中国计算机学会CCF高级会员,ACM会员,IEEE会员。研究领域为操作系统与体系结构,研究方向为系统虚拟化、系统安全、软硬件协同。获2018年教育部技术发明一等奖,2019年上海市技术发明一等奖。在ISCA、ASPLOS、HPCA、EuroSys、USENIX ATC、FAST、USENIX Security、CCS等国际会议发表多篇论文,获CCF A类会议HPCA 2014的“最佳论文提名奖”,CCF B类会议VEE 2019“最佳论文奖”,担任一系列著名国际会议的程序委员会委员,包括OSDI、MobiSys、EuroSys等。领导团队开发的安全操作系统T6获2015年第十四届“挑战杯”特等奖、2019年第五届中国“互联网+”大学生创新创业大赛全国银奖,基于RISC-V平台研发的Enclave系统“蓬莱”已开源。 蔡嘉哲 Chia-Che Tsai助理教授,美国德州农工大学(线上)

蔡嘉哲 Chia-Che Tsai助理教授,美国德州农工大学(线上)

Chia-Che Tsai is an assistant professor in the CSE department at Texas A&M University. He obtains his Ph.D. at Stony Brook University and his Master's at Columbia University. Prior to joining Texas A&M University, he was a postdoctoral researcher in the RISE Lab of UC Berkeley. His research interests include operating systems, system security, hardware security, and cloud computing. He is the main inventor and maintainer of the Graphene project, an open-source framework that is currently actively adopted for running unmodified Linux applications on Intel SGX. His website: https://www.chiachetsai.com/Panel环节简介

主要讨论以下问题:

技术前沿热点1:不同体系架构TEE类型有哪些优缺点?下一步发展方向是?

技术前沿热点2:软件TEE与硬件TEE对比分析:应用层(SGX)、虚拟化层(SEV)、Ring -2 层(TrustZone and SMM)

技术前沿热点3:芯片安全攻防:怎么防御对TEE的攻击(如side-channel)?

产业前沿热点1:国产化:我国国产自主可控芯片的TEE下一步如何设计?该如何构建国际规范?

产业前沿热点2:从可信计算产业化应用的角度,对下一代TEE有什么要求?

CCF颁奖典礼限量门票开售

智能推荐

攻防世界_难度8_happy_puzzle_攻防世界困难模式攻略图文-程序员宅基地

文章浏览阅读645次。这个肯定是末尾的IDAT了,因为IDAT必须要满了才会开始一下个IDAT,这个明显就是末尾的IDAT了。,对应下面的create_head()代码。,对应下面的create_tail()代码。不要考虑爆破,我已经试了一下,太多情况了。题目来源:UNCTF。_攻防世界困难模式攻略图文

达梦数据库的导出(备份)、导入_达梦数据库导入导出-程序员宅基地

文章浏览阅读2.9k次,点赞3次,收藏10次。偶尔会用到,记录、分享。1. 数据库导出1.1 切换到dmdba用户su - dmdba1.2 进入达梦数据库安装路径的bin目录,执行导库操作 导出语句:./dexp cwy_init/[email protected]:5236 file=cwy_init.dmp log=cwy_init_exp.log 注释: cwy_init/init_123..._达梦数据库导入导出

js引入kindeditor富文本编辑器的使用_kindeditor.js-程序员宅基地

文章浏览阅读1.9k次。1. 在官网上下载KindEditor文件,可以删掉不需要要到的jsp,asp,asp.net和php文件夹。接着把文件夹放到项目文件目录下。2. 修改html文件,在页面引入js文件:<script type="text/javascript" src="./kindeditor/kindeditor-all.js"></script><script type="text/javascript" src="./kindeditor/lang/zh-CN.js"_kindeditor.js

STM32学习过程记录11——基于STM32G431CBU6硬件SPI+DMA的高效WS2812B控制方法-程序员宅基地

文章浏览阅读2.3k次,点赞6次,收藏14次。SPI的详情简介不必赘述。假设我们通过SPI发送0xAA,我们的数据线就会变为10101010,通过修改不同的内容,即可修改SPI中0和1的持续时间。比如0xF0即为前半周期为高电平,后半周期为低电平的状态。在SPI的通信模式中,CPHA配置会影响该实验,下图展示了不同采样位置的SPI时序图[1]。CPOL = 0,CPHA = 1:CLK空闲状态 = 低电平,数据在下降沿采样,并在上升沿移出CPOL = 0,CPHA = 0:CLK空闲状态 = 低电平,数据在上升沿采样,并在下降沿移出。_stm32g431cbu6

计算机网络-数据链路层_接收方收到链路层数据后,使用crc检验后,余数为0,说明链路层的传输时可靠传输-程序员宅基地

文章浏览阅读1.2k次,点赞2次,收藏8次。数据链路层习题自测问题1.数据链路(即逻辑链路)与链路(即物理链路)有何区别?“电路接通了”与”数据链路接通了”的区别何在?2.数据链路层中的链路控制包括哪些功能?试讨论数据链路层做成可靠的链路层有哪些优点和缺点。3.网络适配器的作用是什么?网络适配器工作在哪一层?4.数据链路层的三个基本问题(帧定界、透明传输和差错检测)为什么都必须加以解决?5.如果在数据链路层不进行帧定界,会发生什么问题?6.PPP协议的主要特点是什么?为什么PPP不使用帧的编号?PPP适用于什么情况?为什么PPP协议不_接收方收到链路层数据后,使用crc检验后,余数为0,说明链路层的传输时可靠传输

软件测试工程师移民加拿大_无证移民,未受过软件工程师的教育(第1部分)-程序员宅基地

文章浏览阅读587次。软件测试工程师移民加拿大 无证移民,未受过软件工程师的教育(第1部分) (Undocumented Immigrant With No Education to Software Engineer(Part 1))Before I start, I want you to please bear with me on the way I write, I have very little gen...

随便推点

Thinkpad X250 secure boot failed 启动失败问题解决_安装完系统提示secureboot failure-程序员宅基地

文章浏览阅读304次。Thinkpad X250笔记本电脑,装的是FreeBSD,进入BIOS修改虚拟化配置(其后可能是误设置了安全开机),保存退出后系统无法启动,显示:secure boot failed ,把自己惊出一身冷汗,因为这台笔记本刚好还没开始做备份.....根据错误提示,到bios里面去找相关配置,在Security里面找到了Secure Boot选项,发现果然被设置为Enabled,将其修改为Disabled ,再开机,终于正常启动了。_安装完系统提示secureboot failure

C++如何做字符串分割(5种方法)_c++ 字符串分割-程序员宅基地

文章浏览阅读10w+次,点赞93次,收藏352次。1、用strtok函数进行字符串分割原型: char *strtok(char *str, const char *delim);功能:分解字符串为一组字符串。参数说明:str为要分解的字符串,delim为分隔符字符串。返回值:从str开头开始的一个个被分割的串。当没有被分割的串时则返回NULL。其它:strtok函数线程不安全,可以使用strtok_r替代。示例://借助strtok实现split#include <string.h>#include <stdio.h&_c++ 字符串分割

2013第四届蓝桥杯 C/C++本科A组 真题答案解析_2013年第四届c a组蓝桥杯省赛真题解答-程序员宅基地

文章浏览阅读2.3k次。1 .高斯日记 大数学家高斯有个好习惯:无论如何都要记日记。他的日记有个与众不同的地方,他从不注明年月日,而是用一个整数代替,比如:4210后来人们知道,那个整数就是日期,它表示那一天是高斯出生后的第几天。这或许也是个好习惯,它时时刻刻提醒着主人:日子又过去一天,还有多少时光可以用于浪费呢?高斯出生于:1777年4月30日。在高斯发现的一个重要定理的日记_2013年第四届c a组蓝桥杯省赛真题解答

基于供需算法优化的核极限学习机(KELM)分类算法-程序员宅基地

文章浏览阅读851次,点赞17次,收藏22次。摘要:本文利用供需算法对核极限学习机(KELM)进行优化,并用于分类。

metasploitable2渗透测试_metasploitable2怎么进入-程序员宅基地

文章浏览阅读1.1k次。一、系统弱密码登录1、在kali上执行命令行telnet 192.168.26.1292、Login和password都输入msfadmin3、登录成功,进入系统4、测试如下:二、MySQL弱密码登录:1、在kali上执行mysql –h 192.168.26.129 –u root2、登录成功,进入MySQL系统3、测试效果:三、PostgreSQL弱密码登录1、在Kali上执行psql -h 192.168.26.129 –U post..._metasploitable2怎么进入

Python学习之路:从入门到精通的指南_python人工智能开发从入门到精通pdf-程序员宅基地

文章浏览阅读257次。本文将为初学者提供Python学习的详细指南,从Python的历史、基础语法和数据类型到面向对象编程、模块和库的使用。通过本文,您将能够掌握Python编程的核心概念,为今后的编程学习和实践打下坚实基础。_python人工智能开发从入门到精通pdf