SNORT3规则编写_snort规则编写-程序员宅基地

Snort3 IPS规则编写

1.规则基础

Snort规则被分为两个逻辑部分,规则头和规则选项。

规则头包含规则的操作、协议、源和目标IP地址,以及源和目标端口信息。

规则选项部分包含警报消息和应该检查数据包的哪些部分的信息,以确定是否应该采取规则操作。

规则举例:

![]()

注:第一个括号之前的文本是规则标题,括号中包含的部分包含规则选项。规则选项部分中冒号前的单词称为选项关键字。选项部分关键字可选。

2.规则头

规则头包含规则的操作、协议、源和目标IP地址和网掩码,以及源和目标端口信息。规则中的第一项是该规则。

Eg:alert tcp any any -> 192.168.1.0/24 111 (content:"|00 01 86 a5|"; msg:"mountd access";)

2.1规则动作

规则动作告诉Snort,当它找到匹配规则条件的数据包时,该做什么。在Snort、警报、日志、传递中有3个可用的默认操作。此外,在内联模式下运行Snort,还有其他选项,包括删除、拒绝和删除。

2.1.1 内置规则动作

1)alert - 生成一个警报,然后记录日志

2)log - 记录日志

3)pass - 忽略

4)drop - 阻止并记录日志

5)reject - 阻止数据并记录日志,如果协议是TCP,则发送TCP重置,如果协议是UDP,则发送ICMP端口不可访问的消息。

6)react 向客户端发送响应,并终止会话

7)block ??

8)reset ??

2.1.2 自定义规则动作

定义自己的规则类型,并将一个或多个输出插件与它们关联起来。然后将规则类型作为Snort规则中的操作。

示例将创建一个类型,它将日志记录到tcpdump:

ruletype suspicious

{

type log

output log_tcpdump: suspicious.log

}

示例将创建一个规则类型,它将日志到syslog和tcpdump:数据库

ruletype redalert

{

type alert

output alert_syslog: LOG_AUTH LOG_ALERT

output log_tcpdump: suspicious.log

}

2.2 规则协议

规则中的下一个字段是协议。Snort目前有五种协议:ip, icmp, tcp, udp, http。

2.3 规则IP

1)单个IP格式:

Alert tcp 10.0.116.56 any -> 10.0.116.58 any ( msg:”ip any” )

2)IP组格式:

alert tcp [10.0.116.1,10.0.116.56,10.0.116.60] any -> any any ( msg:"test pcre and content!"; )

alert tcp 192.168.1.0/24 any -> any any ( msg:"test pcre and content!"; )

alert tcp [192.168.1.0/10, 192.168.1.15/20] any -> [ 192.168.1.20/30] any ( msg:"test pcre and content!"; )

3)IP取反格式: !

Alert tcp !10.0.116.56 any -> 10.0.116.58 any ( msg:”ip any” )

alert tcp ![10.0.116.1,10.0.116.56,10.0.116.60] any -> any any ( msg:"test pcre and content!"; )

alert tcp ![192.168.1.0/10, 192.168.1.15/120] any -> any any ( msg:"test pcre and content!"; )

4)IP组使用变量

alert tcp $HOME_NET any -> any any ( msg:"test pcre and content!"; )

5)表示所有IP

alert tcp any any -> any any ( msg:"test pcre and content!"; )

2.4 规则端口

1)单个端口

alert tcp any 90-> any 80 ( msg:"test pcre and content!"; )

2)多个端口

alert tcp any 90:100-> any 80:100 ( msg:"test pcre and content!"; )

alert tcp any 90: -> any :100 ( msg:"test pcre and content!"; )

alert tcp any [90,9090,80,443] -> any :100 ( msg:"test pcre and content!"; )

alert tcp any ![90:100]-> any 80:100 ( msg:"test pcre and content!"; )

alert tcp any !90: -> any :100 ( msg:"test pcre and content!"; )

alert tcp any !443 -> any :100 ( msg:"test pcre and content!"; )

alert tcp any ![90,9090,80,443] -> any :100 ( msg:"test pcre and content!"; )

3)使用变量

alert tcp any $HTTP_PORTS -> any :100 ( msg:"test pcre and content!"; )

2.5 规则方向操作符

Eg1:->

alert tcp any 90 -> any 80 ( msg:"test pcre and content!"; )

Eg2:<-

alert tcp any 90 <- any 80 ( msg:"test pcre and content!"; )

Eg3:<>

alert tcp any 90 <> any 80 ( msg:"test pcre and content!"; )

3 规则选项

规则选项构成了Snort入侵检测引擎的核心,结合了易用性、通用和灵活性。所有的Snort规则选项都使用分号(;)字符相互分隔。规则选项关键字与具有冒号(:)字符的参数分隔。规则选项主要有四类。

General 提供了有关该规则的信息,但在检测过程中没有任何影响

Payload 查找数据包有效负载中的数据,并且可以相互关联

non-payload 非有效负载数据

post-detection 是在规则“触发”后发生的特定于规则的触发器。

3.1 一般规则选项

3.1.1 msg

msg规则选项告诉日志记录和警报引擎打印消息。它是一个简单的文本字符串,它使用\作为转义字符来指示一个离散字符,否则可能会混淆Snort的规则解析符(例如分号字符)

Format

msg:"<message text>";

Eg:alert tcp any 90 <> any 80 ( msg:"test pcre and content!"; )

3.1.2 reference

包含对外部攻击识别系统的引用。该插件目前支持几个特定的系统以及唯一的url。此插件将被输出插件用来提供一个指向有关所产生的警报的其他信息的链接

Format

reference:<id system>, <id>; [reference:<id system>, <id>;]

Eg:

alert tcp any any -> any 7070 (msg:"IDS411/dos-realaudio"; flags:AP; content:"|fff4 fffd 06|"; reference:arachnids,IDS411;)

alert tcp any any -> any 21 (msg:"IDS287/ftp-wuftp260-venglin-linux"; flags:AP; content:"|31c031db 31c9b046 cd80 31c031db|"; reference:arachnids,IDS287; reference:bugtraq,1387; reference:cve,CAN-2000-1574;)

3.1.3 gid

gid关键字(生成器id)用于识别当特定规则触发时,Snort的哪个组件生成事件。例如,gid与规则子系统相关联,超过100的都是为特定的预处理器和解码器指定的各种gid。

gid关键字是可选的,如果在规则中没有指定它,它将默认为0,并且该规则将是通用规则子系统的一部分。为了避免与Snort中定义的gid(由于某些原因没有注意到它等)的潜在冲突,建议使用从100万开始的值。此选项应该与sid关键字一起使用。

Format

gid:<generator id>;

Example

alert tcp any any -> any 80 (content:"BOB"; gid:1000001; sid:1; rev:1;)

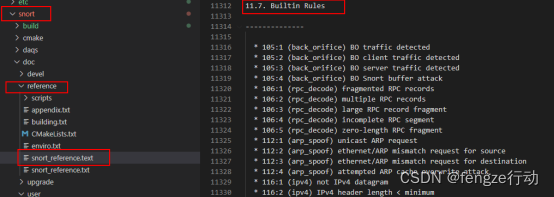

注:内置规则的gid查询:

3.1.4 sid

sid关键字用于唯一标识Snort规则。通常与rev一起使用

<100 snort预留的

Format

sid:<snort rules id>;

Example

alert tcp any any -> any 80 (content:"BOB"; sid:1000983; rev:1;)

3.1.5 rev

rev关键字用于唯一标识Snort规则的修订版本。通常与sid一起使用

Format

rev:<revision integer>;

Example

alert tcp any any -> any 80 (content:"BOB"; sid:1000983; rev:1;)

3.1.6 classtype

classtype关键字用于将规则分类。Snort提供了一组默认的攻击类,它提供的默认规则集使用。

Format

classtype:<class name>;

Example

alert tcp any any -> any 25 (msg:"SMTP expn root"; flags:A+; \ content:"expn root"; nocase; classtype:attempted-recon;)

3.1.7 priority

智能推荐

Spring Boot 获取 bean 的 3 种方式!还有谁不会?,Java面试官_springboot2.7获取bean-程序员宅基地

文章浏览阅读1.2k次,点赞35次,收藏18次。AutowiredPostConstruct 注释用于在依赖关系注入完成之后需要执行的方法上,以执行任何初始化。此方法必须在将类放入服务之前调用。支持依赖关系注入的所有类都必须支持此注释。即使类没有请求注入任何资源,用 PostConstruct 注释的方法也必须被调用。只有一个方法可以用此注释进行注释。_springboot2.7获取bean

Logistic Regression Java程序_logisticregression java-程序员宅基地

文章浏览阅读2.1k次。理论介绍 节点定义package logistic;public class Instance { public int label; public double[] x; public Instance(){} public Instance(int label,double[] x){ this.label = label; th_logisticregression java

linux文件误删除该如何恢复?,2024年最新Linux运维开发知识点-程序员宅基地

文章浏览阅读981次,点赞21次,收藏18次。本书是获得了很多读者好评的Linux经典畅销书**《Linux从入门到精通》的第2版**。下面我们来进行文件的恢复,执行下文中的lsof命令,在其返回结果中我们可以看到test-recovery.txt (deleted)被删除了,但是其存在一个进程tail使用它,tail进程的进程编号是1535。我们看到文件名为3的文件,就是我们刚刚“误删除”的文件,所以我们使用下面的cp命令把它恢复回去。命令进入该进程的文件目录下,1535是tail进程的进程id,这个文件目录里包含了若干该进程正在打开使用的文件。

流媒体协议之RTMP详解-程序员宅基地

文章浏览阅读10w+次,点赞12次,收藏72次。RTMP(Real Time Messaging Protocol)实时消息传输协议是Adobe公司提出得一种媒体流传输协议,其提供了一个双向得通道消息服务,意图在通信端之间传递带有时间信息得视频、音频和数据消息流,其通过对不同类型得消息分配不同得优先级,进而在网传能力限制下确定各种消息得传输次序。_rtmp

微型计算机2017年12月下,2017年12月计算机一级MSOffice考试习题(二)-程序员宅基地

文章浏览阅读64次。2017年12月的计算机等级考试将要来临!出国留学网为考生们整理了2017年12月计算机一级MSOffice考试习题,希望能帮到大家,想了解更多计算机等级考试消息,请关注我们,我们会第一时间更新。2017年12月计算机一级MSOffice考试习题(二)一、单选题1). 计算机最主要的工作特点是( )。A.存储程序与自动控制B.高速度与高精度C.可靠性与可用性D.有记忆能力正确答案:A答案解析:计算...

20210415web渗透学习之Mysqludf提权(二)(胃肠炎住院期间转)_the provided input file '/usr/share/metasploit-fra-程序员宅基地

文章浏览阅读356次。在学MYSQL的时候刚刚好看到了这个提权,很久之前用过别人现成的,但是一直时间没去细想, 这次就自己复现学习下。 0x00 UDF 什么是UDF? UDF (user defined function),即用户自定义函数。是通过添加新函数,对MySQL的功能进行扩充,就像使..._the provided input file '/usr/share/metasploit-framework/data/exploits/mysql

随便推点

webService详细-程序员宅基地

文章浏览阅读3.1w次,点赞71次,收藏485次。webService一 WebService概述1.1 WebService是什么WebService是一种跨编程语言和跨操作系统平台的远程调用技术。Web service是一个平台独立的,低耦合的,自包含的、基于可编程的web的应用程序,可使用开放的XML(标准通用标记语言下的一个子集)标准...

Retrofit(2.0)入门小错误 -- Could not locate ResponseBody xxx Tried: * retrofit.BuiltInConverters_已添加addconverterfactory 但是 could not locate respons-程序员宅基地

文章浏览阅读1w次。前言照例给出官网:Retrofit官网其实大家学习的时候,完全可以按照官网Introduction,自己写一个例子来运行。但是百密一疏,官网可能忘记添加了一句非常重要的话,导致你可能出现如下错误:Could not locate ResponseBody converter错误信息:Caused by: java.lang.IllegalArgumentException: Could not l_已添加addconverterfactory 但是 could not locate responsebody converter

一套键鼠控制Windows+Linux——Synergy在Windows10和Ubuntu18.04共控的实践_linux 18.04 synergy-程序员宅基地

文章浏览阅读1k次。一套键鼠控制Windows+Linux——Synergy在Windows10和Ubuntu18.04共控的实践Synergy简介准备工作(重要)Windows服务端配置Ubuntu客户端配置配置开机启动Synergy简介Synergy能够通过IP地址实现一套键鼠对多系统、多终端进行控制,免去了对不同终端操作时频繁切换键鼠的麻烦,可跨平台使用,拥有Linux、MacOS、Windows多个版本。Synergy应用分服务端和客户端,服务端即主控端,Synergy会共享连接服务端的键鼠给客户端终端使用。本文_linux 18.04 synergy

nacos集成seata1.4.0注意事项_seata1.4.0 +nacos 集成-程序员宅基地

文章浏览阅读374次。写demo的时候遇到了很多问题,记录一下。安装nacos1.4.0配置mysql数据库,新建nacos_config数据库,并根据初始化脚本新建表,使配置从数据库读取,可单机模式启动也可以集群模式启动,启动时 ./start.sh -m standaloneapplication.properties 主要是db部分配置## Copyright 1999-2018 Alibaba Group Holding Ltd.## Licensed under the Apache License,_seata1.4.0 +nacos 集成

iperf3常用_iperf客户端指定ip地址-程序员宅基地

文章浏览阅读833次。iperf使用方法详解 iperf3是一款带宽测试工具,它支持调节各种参数,比如通信协议,数据包个数,发送持续时间,测试完会报告网络带宽,丢包率和其他参数。 安装 sudo apt-get install iperf3 iPerf3常用的参数: -c :指定客户端模式。例如:iperf3 -c 192.168.1.100。这将使用客户端模式连接到IP地址为192.16..._iperf客户端指定ip地址

浮点性(float)转化为字符串类型 自定义实现和深入探讨C++内部实现方法_c++浮点数 转 字符串 精度损失最小-程序员宅基地

文章浏览阅读7.4k次。 写这个函数目的不是为了和C/C++库中的函数在性能和安全性上一比高低,只是为了给那些喜欢探讨函数内部实现的网友,提供一种从浮点性到字符串转换的一种途径。 浮点数是有精度限制的,所以即使我们在使用C/C++中的sprintf或者cout 限制,当然这个精度限制是可以修改的。比方在C++中,我们可以cout.precision(10),不过这样设置的整个输出字符长度为10,而不是特定的小数点后1_c++浮点数 转 字符串 精度损失最小